start:anatomie_d_une_attaque_virale

Anatomie d'une attaque virale

- 23 avril 2007

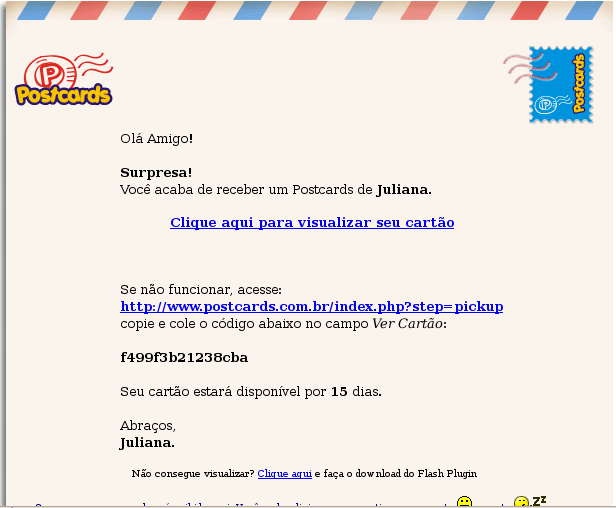

- J'ai reçu ce lundi cette jolie carte postale électronique (eCard en bon english) :

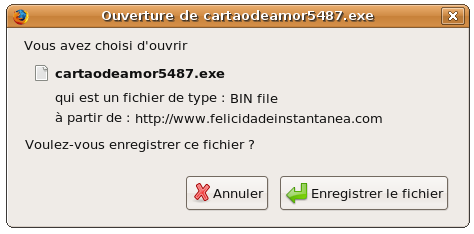

- Etant d'un naturel curieux et non méfiant1, je clique sur le lien, avide de savoir ce que me veut cette Juliana que je ne connais pas2. A ma grande déception ce n'est pas un joli minois qui apparait alors mais cette pop-up :

- Fouchtra ! Un fichier binaire… Cela devient suspicieux. Appelons ClamAV à la rescousse :

yom@yom-laptop:/home/virlab/labo$ clamscan -v cartaodeamor5487.exe Scanning cartaodeamor5487.exe cartaodeamor5487.exe: OK ----------- SCAN SUMMARY ----------- Known viruses: 111194 Engine version: 0.90.2 Scanned directories: 0 Scanned files: 1 Infected files: 0 Data scanned: 0.10 MB Time: 2.676 sec (0 m 2 s) yom@yom-laptop:/home/virlab/labo$

- Je pourrais me contenter de ce diagnostic rassurant mais ClamAV, malgré d'indéniables qualités (dont celle d'être un des seuls antivirus en GPL pour plateformes Linux), n'est pas infaillible.

- Par expérience plus que par compétence (le désassemblage d'exécutables Windows est une corde qui manque, parfois cruellement, à mon arc) un strings lève pas mal de lièvres. Dans le cas qui nous intéresse, on y trouve notamment ceci :

ZYYd c:\Arquivos de programas\Internet Explorer\IEXPLORE.EXE http://ocarteiro.click21.com.br/democartao.php?cat=AB1 c:\windll.exe http://www.felicidadeinstantanea.com/postcards/tensin.exe c:\windll.exe c:\windll2.exe c:\windll2.exe

- La première URL pointe sur un service de… carte électronique en ligne ! Rien a priori de bien méchant et le code fourni dans la carte ne mène à rien.

- Etant d'un naturel curieux et non méfiant1, je télécharge le binaire tensin.exe pointé par la deuxième URL. Un p'tit coup de ClamAV là encore ne révèle rien de particulier (ce qui n'est vraiment pas bon signe) :

yom@yom-laptop:/home/virlab/labo$ clamscan -v tensin.exe Scanning tensin.exe tensin.exe: OK ----------- SCAN SUMMARY ----------- Known viruses: 111396 Engine version: 0.90.2 Scanned directories: 0 Scanned files: 1 Infected files: 0 Data scanned: 2.76 MB Time: 2.973 sec (0 m 2 s)

- Par acquis de conscience les deux binaires sont soumis à CWSandBox pour analyse.

- Cela n'empêche pas un petit strings sur ce tensin.exe. On y trouve entre autres :

kernel32.dll user32.dll GetModuleHandleA MessageBoxA

- Coup de bol : CWSandBox renvoie rapidement ses résultats d'analyse. Pour le premier binaire :

scanner name="AntiVir Workstation" application_version="2.1.10-36" signature_file_version="6.38.1.26"> <classification>TR/Delphi.Downloader.Gen]</classification> <additional_info/> </scanner>

- les doutes se confirment :

<connection transportprotocol="TCP" remoteaddr="200.226.246.67" remoteport="80" protocol="HTTP" connectionestablished="1" socket="1664"> <http_data> <http_cmd method="GET" url="/postcards/tensin.exe" http_version="HTTP/1.1"/> </http_data> </connection>

- Tout comme pour le second :

<scanner name="AntiVir Workstation" application_version="2.1.10-36" signature_file_version="6.38.1.26"> <classification>TR/Spy.Banker.Gen]</classification> <additional_info/> </scanner>

- Nous sommes donc en présence d'un bête Cheval de Troie dont la raison d'être est de piquer vos données bancaires pour les envoyer par mail à un pirate.

- Cette attaque démontre - s'il le fallait encore - que contourner une passerelle de messagerie antivirus n'est somme toute pas si compliqué. En l'espèce le pirate a décomposé l'attaque en deux parties et deux binaires : un downloader innoffensif qui télécharge un binaire qui l'est lui beaucoup moins. Le downloader arrive par courriel, le Cheval de Troie, quant à lui, est chargé par HTTP. Si le pirate avait voulu échapper à un antivirus sur ce type de flux, il aurait pû utiliser un site HTTPS avec un self-signed certificate. Qui sait ce qu'un internaute curieux et non méfiant est prêt à accepter pour plaire à une inconnue…

- “C'est une blague bien sûr !” © A. Montebourg.

- Là je suis sérieux par contre…

start/anatomie_d_une_attaque_virale.txt · Last modified: 2007/04/23 18:59 (external edit)