Table of Contents

Building Snort-based IDS

Introduction

Il n'est plus nécessaire de présenter Snort qui est devenu la référence de fait des outils de détection d'intrusion Réseau.

L'objectif de cet article n'est donc pas d'initier le lecteur en la matière mais de présenter le déploiement d'un IDS au-dessus de sondes Snort dans une optique industrielle.

Architecture

La solution qui sera détaillée dans la suite de ce document est constituée de plusieurs composants qui remplissent chacun une fonction bien précise. Il s'agit de modulariser notre IDS afin de pouvoir en étendre facilement les capacités ou le périmètre de surveillance, suivant une logique de “diviser pour règner”.

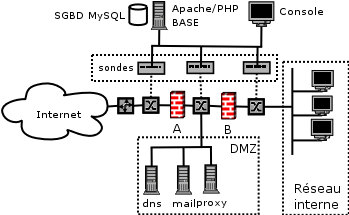

Le réseau dans lequel va s'insérer la solution est présenté ci-dessous.

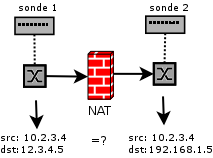

Note : ce schéma présente une installation idéale (idéalisée ?) dans laquelle une sonde est connectée à chaque point d'écoute important, c'est-à-dire en aval et en amont des pare-feux. Dans la pratique, il est rare de pouvoir atteindre cet objectif : il faut, pour que cette architecture soit exploitable, pouvoir corréler les alertes remontées par chaque sonde et relatives à un même évènement. Ce point est d'autant plus critique quand les adresses internes (DMZ et réseau interne) sont translatées, comme l'illustre le schéma ci-dessous :

Sans un mécanisme de corrélation, comment savoir si ces deux paquets appartiennent à une seule et même session ?

Il faudrait pour cela s'appuyer sur des critères plus fins que les seuls adresses et ports source/destination et examiner in extenso les en-têtes IP, TCP, UDP, etc. Si des serveurs mandataires sont utilisés, cet exament peut très bien s'avérer inefficient car il y a établissement d'une nouvelle session intermédiaire entre les trois parties de la communication (client/proxy/serveur). Il faudrait également disposer d'un horodatage fiable et suffisamment précis sur toute la chaîne traversée.

Bref, autant de contraintes qui généralement conduisent à simplifier l'installation et réduire le nombre de sondes de manière à ce qu'il n'y ait aucun recouvrement d'analyse.

Snort

Suivant le système d'exploitation retenu pour constituer le socle des sondes, on choisira de compiler Snort ou de télécharger les paquetages mis à disposition sur le site officiel.

Dans ce paragraphe, sans décrire la compilation somme toute très simple de Snort, nous présentons les options de compilation à ne pas manquer.

(to be continued…)